티스토리 뷰

목차

보안감사 시즌이 되면 시스템 담당자는 늘 긴장하게 됩니다.

특히 AIX와 같은 레거시 시스템을 운영 중인 경우, 기술적 제약과 대응 방안 사이에서 고민이 많죠.

이 글에서는 제가 실제로 경험한 보안감사 대응 사례를 바탕으로, AIX 서버에서 점검해야 할 핵심 항목 5가지를 정리해보겠습니다.

✅ 1. 운영체제 보안 패치 적용 여부

보안감사에서 가장 먼저 확인되는 것은 운영체제의 최신 보안 패치 적용 여부입니다.

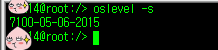

oslevel -s명령어로 SP 확인instfix -i | grep ML로 패치 여부 확인

💡 Tip: AIX 7.1의 경우 2023년 4월 공식 지원 종료. 이 사실을 알고 대응 사유를 준비해두면 좋습니다.

✅ 2. 접근제어 및 계정 관리

감사 담당자들은 다음을 체크합니다:

- root 접근 제한 여부

- SSH 포트 변경 및 제한 IP 설정

- 시스템 접근제어 솔루션(GateOne 등) 적용 여부

# ACL 설정 예시

/etc/hosts.allow

sshd: 10.20.1.0/255.255.255.0

✅ 3. 보안 로그 수집 및 감시 체계

- /var/adm/syslog 또는 custom log 경로 존재 여부

- 실시간 로그 모니터링 도구 존재 여부

- 접근/명령어 사용 기록 수집 (audit 사용 여부)

🛡️ 참고: audit가 어렵다면 script, last, who 등의 로그 기반 대응도 가능합니다.

✅ 4. 백신 또는 무결성 검사 도구 운영 여부

- 서버용 백신 설치 여부 확인 (예: AhnLab V3, ClamAV)

- 주기적인 스케줄링 기반 검사 로그 제공

- 무결성 검사 도구 예:

aide,tripwire

✅ 5. 기술적 제약에 대한 대응 논리 문서화

AIX 7.1 또는 Java 1.4 환경 등 최신화를 못 하는 이유는 아래처럼 정리해두면 좋습니다:

현재 운영 중인 시스템은 Java 1.4 기반의 미들웨어와 연동되어 있어 최신 OS로 전환이 어려운 상황이며, 이에 따라 다음과 같은 보완책을 적용 중입니다.

- 외부 접근 완전 차단

- 방화벽 + ACL 적용

- GATEONE을 통한 통제 및 로그 수집

- 장기적으로 업그레이드 계획 수립 중

📌 결론

보안감사는 “완벽한 보안”보다는 “관리와 계획의 흔적”을 보는 과정입니다.

기술적으로 어려운 상황이라도, 정리된 체크리스트와 대응 논리가 있다면 좋은 평가를 받을 수 있습니다.

도움이 되셨다면 좋아요와 댓글 부탁드려요!

다음 글에서는 실제 보안감사 서면 대응 문서를 공유해보겠습니다. 😄

'IT 실무 정보' 카테고리의 다른 글

| 윈도우10에서 윈도우11로 업데이트 안돼요? 업그레이드 실패 해결법 (0) | 2025.07.11 |

|---|---|

| 컴퓨터 PC/노트북 IP주소 및 MAC주소 확인 방법 (2) | 2025.06.10 |

| KT 인터넷 자주 끊김 원인 증상 및 해결 (2) | 2025.06.08 |